VPN e verifica dell'età online: essere consapevoli per non fare cazzate.

Sommario

- Premessa.

- La guida transeunte alle VPN.

- Contesto

- Cosa fa esattamente una VPN?

- Qualcosa di tecnico: come viaggiano i dati in rete.

- DNS, roba complicata ma non troppo

- LA PARANOIA È UNA VIRTÙ… e il paranoico è un ottimista!

- Chi ci osserva quando navighiamo su internet?

- Il tuo smartphone.

- Il tuo sistema operativo

- Il tuo browser

- Gli add on del tuo browser

- Il campo di ricerca del browser

- Gli strumenti di input: la tastiera che usi sullo schermo

- Gli strumenti di input: il riconoscimento della voce che trascrive ciò che dici

- Il tuo ISP

- Il gestore dei DNS

- La porta di ingresso e la porta di uscita della VPN

- Il gestore della VPN e Curiosone

- In alternativa alla VPN, l’Age Verification

- L’ISP del server che vuoi raggiungere

- Il web server che intendi visitare

- L’analytics, i tracker, in fingerprinting di soggetti terzi

- Contromisure

- Ultimo pensiero per anime candide

Premessa.

Per accedere ai siti porno e di gioco d’azzardo è ora necessaria la verifica online dell’età…

P A N I C O !

L’allarme è stato lanciato da tempo, ma solo ora le persone si stanno rendendo conto delle implicazioni in termini di privacy. La situazione spaventa perché si percepisce chiaramente una netta e pesante compressione della libertà di tutti a fronte di un improbabile e marginale aumento di legalità nella fruizione dei contenuti vietati ai minori.

I titoli clickbait stanno contribuendo a creare allarme sociale parlando di CIE e SPID. Ovviamente, si tratta di esche per attirare traffico e non corrispondono né al vero, né al contenuto degli articoli ove campeggiano. Niente SPID, niente CIE, dunque, ma nuovi sistemi di verifica dell’età online che, a loro volta, implicano una serie di conseguenze e rischi.

Cosa può accadere quando lo Stato impone vincoli e limiti di questo tipo, poco sentiti, draconiani ed estremamente costosi in termini di libertà?

La risposta è semplice: molte aziende “rinunceranno” al mercato italiano, come ci si aspetta che accada per Pornhub e YouPorn, confortate dal fatto che gli utenti troveranno vie alternative per raggiungere i loro siti. Altri trasformeranno il problema in un'opportunità: staranno alle regole, almeno formalmente, e parallelamente moltiplicheranno la raccolta e l'abuso dei dati personali degli utenti, sotto l’egida dello stato.

Gli utenti, dal canto loro, stanno cercando di capire come aggirare le nuove restrizioni, sia i minorenni che i maggiorenni, ciascuno mosso dalle proprie motivazioni. La soluzione più popolare, accessibile con pochi click, si chiama VPN ed è un’informazione che corre veloce di bocca in bocca (semicit.), senza bisogno di sponsorizzazioni.

Siamo sicuri che sia un buon consiglio?

Siamo sicuri che sia una scelta priva di rischi?

Ce ne sono centinaia, hanno un’estetica accattivante, nomi rassicuranti, prezzi ridicoli e promettono miracoli. In ogni caso, consentono di raggiungere lo scopo: accedere a siti che bloccano il traffico proveniente dall’italia o che lo dirottano verso sistemi di verifica dell'età.

Tuttavia, il prezzo da pagare non è il costo dell'abbonamento, ma l’ulteriore erosione della sicurezza dei propri dati.

Purtroppo, spesso accade di "incontrare il proprio destino sulla strada scelta per evitarlo" (cit).

La guida transeunte alle VPN.

Non ho intenzione di scrivere la guida definitiva alle VPN. Sarebbe fatica sprecata: su internet tutto cambia rapidamente e l’idea stessa di scrivere qualcosa che descriva compiutamente un fenomeno è destinata a naufragare in un mare di errori che si manifestano con la rapidità con cui affiorano gli gnocchi in cottura. Anche le semplificazioni e le esemplificazioni comportano degli arrotondamenti e degli "errori" rispetto ad analisi tecniche di dettaglio.

L’unica cosa ragionevole è cercare di registrare una situazione, provare a intuire una direzione e ipotizzare alcuni scenari, fornendo indicazioni utili nell’immediato per cavarsela nella giungla digitale in cui viviamo.

Ecco dunque una breve e temporanea guida alle VPN, molto approssimata e semplificata, soggetta al divenire. Non è un trattato tecnico ma un semplice testo divulgativo, pensato per alfabetizzare senza ammazzare di noia i lettori.

Contesto

Perché tanto clamore attorno all’autenticazione come nuovo requisito per l’accesso alle risorse online? Chiunque frequenti il Web è abituato ad autenticarsi centinaia di volte al giorno: per accedere ad uno store online, a pubblicazioni per cui è necessario un abbonamento, per vedere un film in streaming, per ascoltare musica, per scrivere su un social network. Nulla di strano, dunque.

La maggior parte delle richieste di autenticazione sono blande e volutamente distratte: il gestore si accontenta di un nome di fantasia, accettano un indirizzo immaginario e sono di bocca buona anche rispetto alla data di nascita che normalmente viene semplicemente dichiarata e presa per buona. Ciò che conta, alla fine, è il numero di una carta di credito o il buon esito della procedura di pagamento, anche se questa è intermediata.

La novità sta nel fatto che, per alcuni siti un po' particolari, verrà presto richiesta una forma di autenticazione più rigorosa che certifichi l’età dell'utente, in modo da consentire l'accesso unicamente ai maggiorenni. Si tratta di un requisito già obbligatorio per fruire degli omologhi contenuti nel mondo reale, dove ai minori è vietato accedere a materiale pornografico, acquistare alcol e sigarette, scommettere e giocare d’azzardo, ma anche sottoporsi a tatuaggi, piercing, lampade abbronzanti. In effetti, per un minore è molto complicato fare acquisti e concludere contratti*. Forse nessuno se ne è reso conto semplicemente perché questi divieti sono bellamente ignorati.

*Non si tratta di un divieto, ma di mancanza della capacità giuridica necessaria, che può comportare l’annullamento del contratto.

Lo stupore non deriva quindi da una nuova limitazione, che in realtà esiste già, ma dal fatto che si impongano coercizioni per divieti che, nella vita reale, sono solo disattesi. La diversa rigidità e il diverso approccio per regolare l’accesso a ciò che è vietato, l’applicazione della legge, dovrebbero far sorgere più di un dubbio sulle reali motivazioni del legislatore. Torna alla memoria un recente caso che ha coinvolto alcuni tabaccai.

A mio modesto parere, ciò che sconvolge non è l'eterogenesi dei fini, ma la percezione del passaggio da un web libero a un ambiente che tende a comprimere e cancellare l'anonimato.

Chiunque si occupi di informatica sa bene che, per un utente comune, l'anonimato online non esiste. Ogni azione online può essere tracciata a ritroso, ricostruita e ricondotta a un determinato dispositivo, a un luogo o a una persona. Per quanto Farfallino99 possa sforzarsi, non riuscirà a pubblicare i suoi post diffamatori su un social network restando immune da querele, senza poter essere trascinato in tribunale e punito per i reati commessi. L’anonimato è un’illusione per la maggior parte degli utenti e per chi, in evidente malafede, sostiene che l’autenticazione online sia necessaria per impedire la commissione di reati.

In questo contesto si inchiavardano le norme che impongono ai gestori dei siti con contenuti regolamentati di verificare l'età degli utenti. Norme che, come spesso accade, stanno sortendo un effetto diverso da quello auspicato: anziché ridurre l'anonimato in rete, stanno sviluppando rapidamente la curiosità e la competenza degli utenti su come proteggere la propria attività online.

Così, giorno dopo giorno, si moltiplicano gli articoli, i podcast e le guide che spiegano come aggirare i nuovi strumenti di autenticazione e accedere comunque ai contenuti vietati.

[Ironic mode ON]

Che sorpresa! Non era mai successo che gli utenti reagissero così alle costrizioni, aggirandole, anche solo per il gusto di sfidare l'autorità!

[Ironic mode OFF]

Cosa fa esattamente una VPN?

Signore e signori, ecco a voi l’ultimo ritrovato della tecnologia moderna: la metropolitana.

Mutatis mutandis, una VPN (Virtual Private subway, hem... Network) funziona in modo simile alla rete della metropolitana di Milano.

Immaginiamo che il mio amico Curiosone, un bidello dell’Università Cattolica, sia una persona piuttosto impicciona e che si posizioni alla Pusterla per osservare una delle scalinate che emergono dal sottosuolo. Potrà vedere le persone che entrano e quelle che escono, ma non saprà dire da dove arrivino le persone in uscita. Queste persone potrebbero aver preso la metropolitana in qualsiasi punto della città, ma Curiosone saprà solo che stanno uscendo dalla stazione di Sant'Ambrogio, magari per andare in università. Nient'altro.

Si potrebbe dire che la metropolitana anonimizzi i dati del traffico diretto all'università e, in effetti, a Curiosone resta ignota la provenienza degli studenti che sembrano arrivare tutti dalla stazione della metropolitana di Sant'Ambrogio, anche se ovviamente così non è.

Già che c'è, Curiosone vuole osservare anche le persone che entrano in quella fermata. Ciascuno farà il suo viaggio in metropolitana e sbucherà in un punto della città a sua scelta, invisibile a Curiosone che, poveretto, potrà essere certo solo del punto di ingresso in metropolitana. Per il resto, Curiosone dovrà avere pazienza: non riuscirà a sapere altro.

Va chiarita un'altra importante analogia tra la metropolitana e la VPN: l'azienda che gestisce la metropolitana (ATM) può vedere chiaramente il percorso di ciascun passeggero.

Forse non è universalmente noto, ma per viaggiare sulla metropolitana di Milano è necessario utilizzare un biglietto elettronico da convalidare sia all’ingresso che all’uscita. In questo modo si alimenta un immenso archivio popolato dai dati di ogni singolo viaggio effettuato e da ogni singolo passeggero della metropolitana. Nel caso degli abbonati o di chi paga con mezzi elettronici, vengono archiviate anche informazioni sull'identità del viaggiatore che, quindi, diventa riconoscibile e al quale possono essere associati tutti i viaggi da lui effettuati. In questo modo, l'archivio può essere interrogato per scoprire la storia dei viaggi di ogni abbonato (o di ogni carta di pagamento utilizzata), i suoi itinerari e orari abituali, i viaggiatori che percorrono abitualmente lo stesso tragitto nello stesso momento, quando un passeggero smette di percorrere un certo tragitto, quando un passeggero si reca presso ospedali, luoghi di culto, luoghi di ritrovo, stazioni ed aeroporti, presso scenari di fatti criminosi, ecc. È incredibile quante cose possa sapere ATM interrogando il suo database.

Quindi, lo scenario è il seguente:

- Curiosone potrà vedere chi entra in una certa fermata, ma non saprà dove va

- Curiosone potrà vedere chi esce da una certa fermata, ma non saprà da dove viene

- Curiosone non potrà sapere entrambe le cose contemporaneamente

- ATM, invece, vedrà tutti i dettagli di ogni viaggio effettuato, dove inizia e dove finisce, e, in molti casi, potrà anche individuare il viaggiatore ed elaborare i dati per scoprire interessanti correlazioni.

A questo punto, è lecito porsi una domanda: cosa accadrebbe se Curiosone lavorasse in ATM e avesse accesso all'archivio dei dati degli utenti del metrò? Nulla di buono.

La VPN funziona esattamente così: crea una serie di tunnel che nascondono il traffico dati, in modo che un "Curiosone" non possa vedere contemporaneamente l'origine e la destinazione del traffico di un utente. Curiosone non può vedere il traffico, né chiunque altro, perché il traffico è crittografato durante il tragitto nel tunnel (nella VPN): scompare all’ingresso della VPN e ricompare all’uscita.

Per completezza, va osservato un limite della metafora: nel mondo digitale è molto facile mettere una squadra di curiosoni a ogni "stazione" della metrò-VPN, collegati tra di loro e pronti a osservare e connettere tutto ciò che accade ai varchi. È quindi possibile mappare chi entra e chi esce per riuscire a ricostruire i movimenti di una massa di persone. Chi intende usare le VPN come effettiva protezione, generalmente ne usa diverse in contemporanea, creando dei tunnel nei tunnel. In questi casi si parla di doppia VPN e si può realizzare configurando una VPN sul router e una seconda VPN a livello di terminale. Ma anche in questo caso il fingeprinting permette di ricostruire il comportamento di un utente. Con il Metrò è un po’ difficile da immaginare.

Tuttavia, esattamente come per il Metrò, il gestore della VPN gode dello stesso privilegio dell'ATM: può vedere tutto di tutti. Se il gestore non è una persona onesta, il suo potere sui dati degli utenti rischia di diventare difficile da arginare.

ATM è un'azienda seria: i suoi autobus non prendono fuoco, i vagoni non si staccano in corsa, i tornelli all'ingresso funzionano, il personale svolge il proprio lavoro senza imboscarsi, gli orari vengono rispettati, le scale mobili e gli ascensori funzionano, ecc. (ogni riferimento ad altre aziende di trasporto è puramente intenzionale). Ma se, per ipotesi, ATM fosse allo sbando e i dati dei passeggeri venissero utilizzati per finalità torbide, illecite, condivisi a vanvera, rubati o coinvolti in data breach, ecc., chi continuerebbe ad essere felice di usare il servizio, sapendo in anticipo la triste sorte dei propri dati personali? Cosa accadrebbe se il gestore della VPN fosse un farabutto?

Sarebbe meglio andare a piedi, o meglio, rinunciare alla VPN che, a conti fatti, peggiora la situazione aumentando il rischio di un uso illecito dei dati di traffico e navigazione. Altro che Curiosone!

Questo è il punto: non tutte le VPN sono uguali. Ci sono quelle buone e quelle cattive, quelle serie e quelle che non offrono alcuna garanzia, quelle che promettono mari e monti e quelle che non devono promettere nulla perché la loro reputazione parla chiaro.

Ecco un criterio che, molto a spanne, permette di farsi un'idea della serietà del provider di VPN:

- Una VPN fa tanta pubblicità? Probabilmente è una sola. Gli esperti la evitano, ma punta alla massa che non ha competenze in materia.

- Una VPN offre periodi di prova di 2 anni e sconti incredibili dell’80% per 5 anni? Probabilmente è una sola.

- Una VPN è gratis? Probabilmente è una sola.

- Una VPN si vanta di essere certificata come la migliore in termini di velocità e sicurezza? È certamente una sola.

- Una VPN è promossa con vigore da partner commerciali dalla reputazione discutibile? È certamente una sola: prendono la stecca.

- Una VPN ha la homepage piena zeppa di tracker e monetizza il traffico di chiunque passi? Dai retta ad un pirla, lascia perdere, è meglio.

Hai trovato la migliore VPN del mondo, te ne sei innamorato e la consiglieresti a tutti? Ogni tanto riconsidera la tua scelta, perché alle VPN piace cambiare, come alle scale di Hogwarts.

Dare consigli è sempre rischioso perché l’informazione è infestata da redazionali, i promotori di prodotti sono spesso prezzolati, i critici sono in realtà sicofanti di chi non criticano.

Per questo non pubblicherò una lista dei buoni o dei cattivi, né intendo sponsorizzare un certo setup. Non esiste una soluzione ottimale e buona per tutto, anzi, sarebbe essa stessa un fattore di rischio. Consiglio di differenziare gli strumenti in uso per la navigazione sul web, anche in funzione di ciò che si fa: i siti non sono tutti uguali e richiedono cautele differenti. Soprattutto serve:

- tanta consapevolezza per evitare di condividere dati non necessari

- tanta fantasia per inventare dati immaginari

- tanta malizia per aggiungere errori nei dati reali, perdonabili da un umano, caotici per un computer.

Qualcosa di tecnico: come viaggiano i dati in rete.

Come viaggiano i dati su Internet?

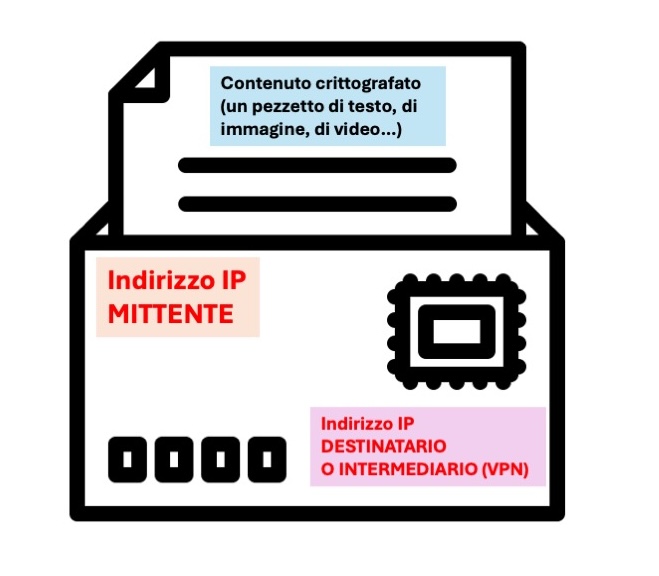

La maggior parte viaggia così: ogni richiesta (pagina web, immagine, brano musicale, ecc.) viene scomposta in piccoli pacchetti che, inviati uno dietro l’altro, vengono raccolti, controllati e ricomposti dal destinatario.

I dati contenuti in questi pacchetti non sono visibili durante il loro transito, proprio come accade per una busta chiusa, ma sia il mittente che il destinatario sono ben visibili. Ciò accade con le connessioni verso i siti dotati di protocollo HTTPS, che a differenza del traffico HTTP (senza S) è crittografato (ovvero imbustato e non visibile durante il transito).

Cosa potrebbe andare storto?

Un osservatore della rete, una persona con la possibilità di vedere il traffico in entrata o in uscita da una determinata utenza, potrebbe leggere i cosiddetti metadati, ovvero le informazioni relative al trasporto dei pacchetti, ossia i dati di mittente e destinatario.

Se un utente genera molto traffico verso un sito che trasmette in streaming le partite di peppa tenencia di Zia Safiria, proprio negli orari in cui lei gioca e solo nei giorni in cui gioca, diventa abbastanza scontato intuire che l'utente abbia visto quelle partite. Zia Safiria, forse, interessa poco al resto del mondo, ma se lo streaming riguarda il derby Milan-Inter, la questione diventa rilevante.

I metadati del traffico restano sui server dei gestori della connettività e confluiscono nei log. I log sono verificabili anche a posteriori e per 7 anni (stando alla legislazione attualmente in vigore in Italia).

Chi può controllare questi log? Ogni autorità che stia indagando su reati o comportamenti illeciti.

Ribadisco: su Internet l'anonimato non esiste e non riusciranno a restare anonimi né i pirati che guardano le partite abusivamente, né gli "haters" che insozzano i social di insulti.

Questo meccanismo si complica ulteriormente in relazione ai siti vietati, come quelli citati all'inizio dell'articolo, e alle procedure di verifica dell'età.

Da qualche parte nella rete, un "Curiosone" potrà vedere il traffico, per esempio, mettendosi sull'uscio del sito vietato. Se dotato di pistola, manette e manganello, quel Curiosone potrà ordinare il blocco di tutto il traffico che fuoriesce dalle VPN e che, a quel punto, non riuscirà a raggiungere il sito vietato. Curiosone potrebbe fare la stessa cosa mettendosi all'ingresso dei tunnel delle VPN, ordinando loro di bloccare il traffico diretto a una lista, anche lunga, di siti vietati.

Per chi volesse approfondire un dettaglio importante, è necessario parlare ora dei DNS, perché questi blocchi generalmente si attuano con restrizioni a livello di DNS.

DNS, roba complicata ma non troppo

Una sigla difficile da ricordare?

Una cosa strana detta da mio cugggino che ha internet?

L’ha citato il tecnico della fibra quando l’ho chiamato per spiegarmi perché non funzionava più niente?

Semplificando, il DNS è l'elenco dei siti web per trovare il loro effettivo indirizzo. Se vuoi andare a trovare Napoleone Bonaparte, hai bisogno del libro in cui è registrato il suo indirizzo... lo puoi trovare a: Hôtel des Invalides, 129 Rue de Grenelle, Parigi.

Se conosci già l’indirizzo, puoi andare a colpo sicuro e digitarlo, altrimenti devi cercarlo, perché non puoi bussare a ogni porta chiedendo di Napoleone... non faresti bella figura.

Gli indirizzi dei siti sono costituiti da sequenze di numeri, come 34.153.222.165 (esempio casuale). Se non conosci l’indirizzo di un sito (ovviamente nessuno li annota o li ricorda), dovrai cercarlo nel formato www.ilsitochecerchi.it: per farlo, il tuo computer interrogherà un gestore DNS che ti restituirà l'indirizzo corretto. A quel punto potrai contattare il sito, scambiare traffico, visualizzare pagine web, scaricare musica e video, ecc.

Ed ecco il problema. Se non ne hai impostato uno tu, il tuo computer interroga un gestore DNS che tu non conosci affatto. Potrebbe essere quello dell'azienda che ti fornisce la connettività, che si tratti di doppino in rame, di fibra o di cellulare, oppure potrebbe essere il DNS del produttore del sistema operativo che utilizzi o del produttore del tuo browser. Con lo smartphone, poi, è ancora più difficile scegliersi un DNS a piacere e tendenzialmente si deve accettare quello fornito dal proprio fornitore di connettività mobile.

Tutti vogliono essere il tuo gestore DNS perché è una posizione molto privilegiata: il gestore DNS vede chi sei e dove vuoi andare perché, prima di andarci, chiederai a lui la strada. Il gestore DNS vede tutto.

Usare un DNS casuale, quello preimpostato o quello consigliato dal cugggino smanettone non è una buona idea.

I gestori di connettività cercano di favorire i propri DNS per poter visualizzare i metadati di connessione e utilizzarli per molteplici scopi. In silenzio, ovviamente.

I gestori DNS più utilizzati sono quelli di Google (come 8.8.8.8 o 8.8.4.4) ma non sono affatto i migliori per chi desideri conservare un minimo di riservatezza... è curioso che ci sia gente che odia Google, che si impegna a fondo per bloccare Google Analytics, che usa duckduckgo per le ricerche, che evita in ogni modo di usare Gmail ma che poi, ironicamente, usa Google come DNS. Tanta fatica per niente: in questo caso, Google vede tutti i dati che stai cercando di nascondere. Geniale… glieli hai dati tu!

Altri gestori di DNS hanno fatto della sicurezza la loro bandiera, come Quad9 (9.9.9.9) o Cloudflare (1.1.1.1).

Una cosa è certa: chi gestisce i DNS può vedere tutto ciò che vuole, buono o cattivo che sia.

Oltre a questo, è bene sapere che le richieste DNS sono quasi tutte IN CHIARO, vale a dire che sono perfettamente leggibili, anche nel loro contenuto, da chiunque abbia accesso alla rete su cui viaggiano. Si tratta di una vulnerabilità grave, un potenziale rischio per la riservatezza e pare che si voglia che le cose restino così. Una soluzione c'è e si chiama DNS over HTTPS (o OdH), utilizzandolo, le richieste al DNS sono cifrate, nessuno le può vedere tranne il destinatario, il provider che avrai impostato. Se lo scegli bene e se gli fai solo richieste criptate, riduci moltissimo la possibilità che un Curiosone veda dove stai andando.

Personalmente, mi piacciono molto i servizi come quello offerto da [non mi pagano abbastanza per fare pubblicità] che, oltre a garantire la riservatezza del servizio, mette a disposizione numerose funzioni di sicurezza e protegge dall'accesso a risorse pericolose. Su reti domestiche, è una buona idea installar un Pi-hole, ma pure questa è un'altra storia.

LA PARANOIA È UNA VIRTÙ… e il paranoico è un ottimista!

Parlare dei rischi online e di quanto una VPN possa aiutare o danneggiare un utente rischia di scadere nel ridicolo se non si considera lo scenario complessivo.

Vuoi usare una VPN per essere sicuro che nessuno veda quello che fai? Non ci riuscirai.

Vuoi usare una VPN per dedicarti a attività illecite senza subire conseguenze? Non ci riuscirai.

Vuoi usare una VPN per accedere a risorse vietate senza lasciare tracce? Non ci riuscirai.

Questo mio tracotante ottimismo è dovuto a una sana dose di realismo e oggettività.

Lo so, lo sto scrivendo alla fine mentre questa dovrebbe essere la premessa a tutto il discorso. Lo faccio apposta, sia perché sotto sotto covo il germe della malvagità, sia perché è il mio modo di ringraziare chi ha la pazienza di leggere un articolo fino alla fine. In un mondo di contenuti liofilizzati, chi osa approfondire è un eroe e merita il suo tributo.

Chi ci osserva quando navighiamo su internet?

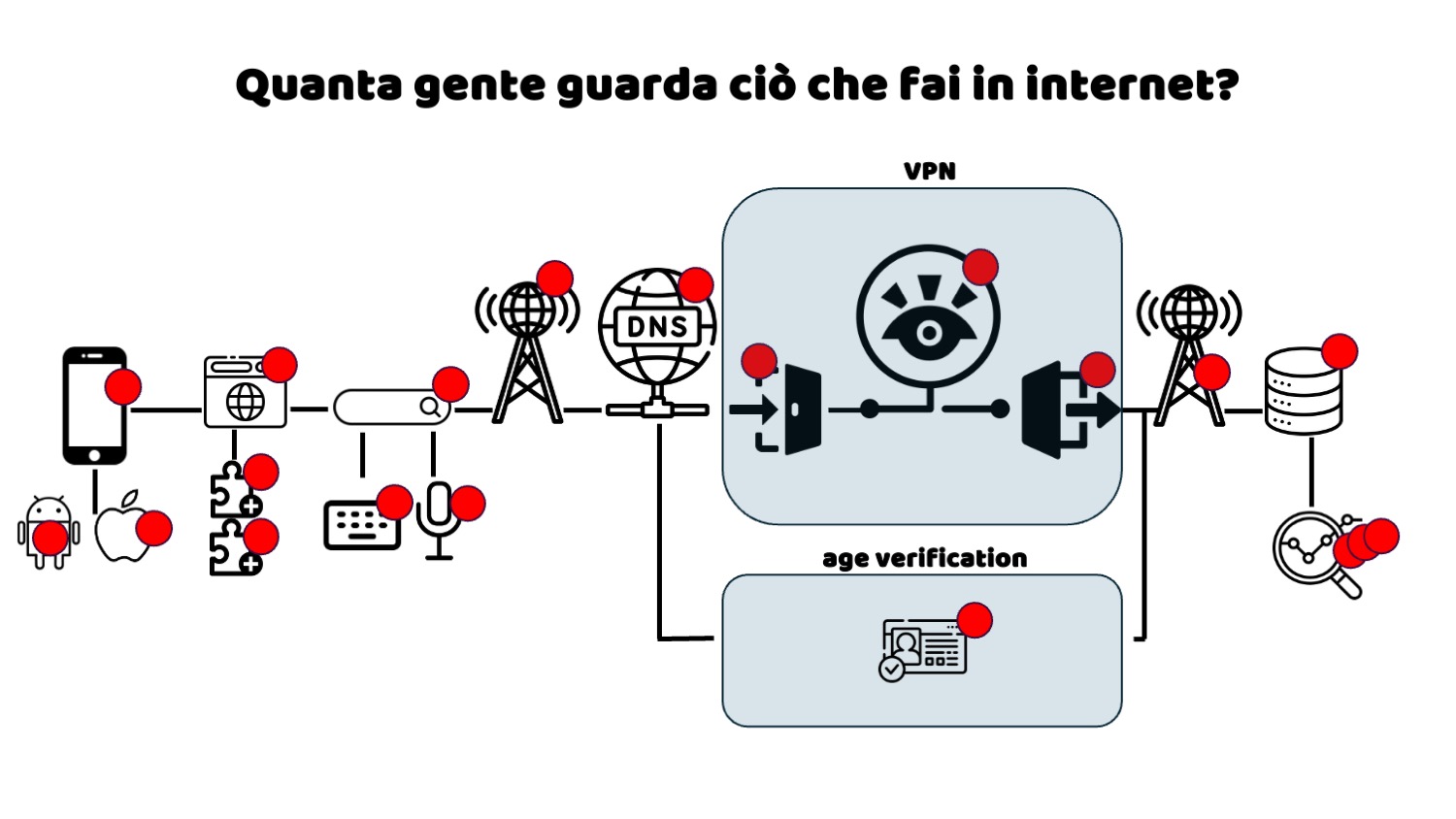

Non sono in pochi e, dato che non li conosco tutti, mi corre l’obbligo di fare le presentazioni. Vado in ordine di apparizione seguendo lo schema e i pallini rossi da sinistra verso destra:

Il tuo smartphone.

Non si tratta solo di un pezzo di ferro, plastica e silicio. A dirla tutta, lo smartphone non è nemmeno tuo perché, anche se non te ne sei accorto, lo hai in licenza e puoi usarlo entro i termini del contratto. Il produttore può tranquillamente inserire nel dispositivo app non disinstallabili o sistemi autonomi che prescindono dal sistema operativo e dalle impostazioni per verificare il rispetto delle policy di utilizzo. Riparazioni non autorizzate, modifiche, localizzazione geografica, uso per finalità illecite... direi che è meglio dare un'occhiata ai termini e condizioni per non rischiare di vedersi bloccare il dispositivo. Non serve un ex analista della CIA in esilio per sospettare che tutto questo possa rappresentare un problema e che implichi un certo livello di visibilità, da parte di terzi, su ciò che lo smartphone sta facendo. Per farsi un'idea più chiara del fenomeno, consiglio di acquistare uno smartphone di fascia bassa, di quelli molto economici, e provare a disinstallare le app del produttore o quelle con cui il produttore ha stretto accordi economici. Auguri.

Il tuo sistema operativo

Prima che si scateni la faida tra i sostenitori di Android e quelli di Apple, è bene premettere che il più pulito ha la rogna. I sistemi operativi fanno quello che vogliono e, analizzando bene le informative sulla privacy, si scopre che fanno quello che vogliono senza fornire troppi dettagli. Un esempio: la mela morsicata, che usa la supposta riservatezza di ciò che accade sul telefono come pubblicità, si riserva il diritto di bypassare qualsiasi impostazione o programma utilizzato dall’utente e di stabilire connessioni, a monte di tutto, vpn comprese, con i server Apple. Per fare cosa? Non si sa, questo non viene reso noto all’utente. Certo, si potrebbe pensare a qualche sistema operativo open source o al "graphene", ma l’idea che questo basti per proteggere tutti i dati delle connessioni sarebbe una pia illusione.

Il tuo browser

Qui c'è da ridere. È dalla fine degli anni '90 che le autorità stanno cercando di arginare le pratiche scorrette volte ad accaparrarsi il monopolio dei browser. Chi controlla il browser ha accesso a tutti i dati di navigazione dell’utente e questi sono più preziosi del californio. La lotta per la supremazia nel mondo dei browser è spietata. Tranne poche eccezioni, di cui è comunque sempre bene dubitare, i browser sono dei veri e propri vampiri di dati: fanno di tutto per acquisirli e inviarli al produttore, inventandosi ogni possibile ragione tecnica o funzionale per giustificarsi. Se usi un browser, c'è una buona probabilità che qualcuno sappia esattamente cosa stai facendo.

Gli add on del tuo browser

Dato che i browser sono dei guardoni, cosa fa l'utente medio? Installa altri mini-guardoni pronti a osservare silenziosamente ogni dato in transito ed a comunicare tali dati a chi li ha sviluppati, in cambio di qualche forma di utilità o servizio. Si passa dai gestori di download ai convertitori di formato, dagli adblocker alle utility per fare screenshot. Sono utilissimi, ma decisamente dannosi per la privacy dell’utente: una giungla di app mal realizzate che, anche se non fanno nulla di male, introducono comunque vulnerabilità facili da sfruttare.

Il campo di ricerca del browser

Finalmente siamo arrivati al campo di ricerca... ma cosa cerchiamo?

Magari non siamo così sprovveduti da usare Google per cercare "quel sito porno che l'AgCom ha bloccato", ma anche gli utenti esperti possono essere ingannati. È facile trascurare il fatto che la barra degli indirizzi, appositamente progettata per sembrare un campo di ricerca, sia un captatore di informazioni a disposizione del gestore del browser. In quel campo si concentra molta dell’attività di acquisizione dati: cosa digiti, a che velocità, cosa cancelli e cosa riscrivi, gli errori che commetti, ecc. Tutto quello che viene fatto lì dentro viene catturato senza bisogno di premere invio. Sì, la tecnologia "intant", che ci permette di ricevere utilissimi suggerimenti durante la digitazione, non è altro che la prova del fatto che ciò che stiamo digitando sia già stato inviato altrove, registrato, elaborato e utilizzato per restituirci quei suggerimenti. Agghiacciante. Chi possiede questi dati sa tutto: se sei sveglio o addormentato, se sei dislessico o discalculico, se hai bevuto o sei sobrio, se stai scrivendo normalmente o con una mano impegnata in altro. Che brutta immagine!

Gli strumenti di input: la tastiera che usi sullo schermo

Scrivere con uno schermo touch significa dover usare una tastiera virtuale che, per offrire opzioni mirabolanti di correzione, suggerimento di termini e modalità di input semplificate, indovina un po', cattura e invia una miriade di dati al suo produttore: tutto quello che stai digitando, password incluse, quasi come un keylogger. Esiste la tastiera del sistema operativo, ma se ne installi una aggiuntiva, fighissima, con gli emoji, hai aggiunto un altro elemento di dubbia provenienza che vedrà quello che stai facendo.

Gli strumenti di input: il riconoscimento della voce che trascrive ciò che dici

Vorrei poter dire una parola buona e confortante, ma questo non è certo il paragrafo adatto. Usare il microfono per dettare un testo implica la condivisione della registrazione con un nuovo curiosone. Quella registrazione resta lì e verrà utilizzata per mille scopi: addestrare sistemi, migliorare prodotti e il riconoscimento, profilare utenti. Un altro tesoro inestimabile che stiamo regalando a fronte di una certa comodità di utilizzo.

Il tuo ISP

Appena riusciamo a digitare l’URL del sito che vogliamo visitare, si genera un flusso di dati tra il nostro dispositivo e il gestore della rete che fornisce la connessione a Internet. Sì, questo soggetto vede tutto. Per gli ISP (Internet Service Provider) esistono delle regole che impediscono loro di usare i dati di traffico ai quali potrebbero avere accesso, ma ci sono anche delle regole che li obbligano a conservare i log per anni ed anni. Paradossale, vero? In realtà, anche i gestori si sono fatti furbi e, con il tuo consenso, ricevuto in cambio di promozioni allettanti, giga in omaggio o fantastici servizi di sicurezza della navigazione, usano i dati acquisiti, eccome. Inoltre, anche senza curiosare troppo, gli ISP possono facilmente identificare il tipo di traffico generato (HTTPS, VPN, TOR) e, se richiesto, possono bloccarlo o agire secondo le istruzioni ricevute.

Il gestore dei DNS

La nostra richiesta www.sitobello.it sta viaggiando nel Web, ma dove va? Si dirige verso il gestore del DNS che abbiamo impostato. Se non l'abbiamo scelto noi, lo ha scelto il nostro ISP o il gestore di rete a cui siamo connessi, assegnandoci quello che preferisce lui tramite il DHCP. Ribadisco che il DNS traduce l’indirizzo umanamente gestibile in un indirizzo numerico, gestibile solo da una macchina, che permette di stabilire il collegamento. Il gestore DNS vede tutto ciò che facciamo online. Se non usi DoH, le tue richieste al DNS saranno in chiaro e visibili ad un sacco di gente. Attenzione ai DNS.

La porta di ingresso e la porta di uscita della VPN

Ho già parlato di Curiosone, vero? Quello che si piazza proprio all’ingresso della VPN? Trattandosi di un computer, anche se gli utenti sono tanti non è in difficoltà ad annotare tutto: possono essere monitorati tutti quelli che passano. Si possono vedere i metadati: chi sta entrando nella VPN e, con queste informazioni, si possono fare molte cose come fermare i pacchetti in ingresso in base alla loro provenienza, archiviare i dati da correlare ad altre informazioni per capire la destinazione finale, tracciare e monitorare ogni utente.

Il gestore della VPN e Curiosone

Anche questo aspetto dovrebbe essere ormai molto chiaro: il gestore della VPN ha un punto di osservazione privilegiato e vede tutto. Si può solo sperare che sia una persona onesta, ma se ci si sbaglia, si mette la propria vita digitale nelle mani del proprio aguzzino.

In alternativa alla VPN, l’Age Verification

Attualmente, vedo solo problemi. I provider di age verification non stanno facendo bene il loro mestiere: erogano il servizio in modo molto commerciale, cercando di trarre il massimo profitto dalla novità introdotta dal Governo e attuata dall'AgCom. Se le cose non cambieranno, il doppio anonimato resterà un miraggio e, salvo alcuni casi virtuosi, i sistemi adottati introdurranno un importante problema di tracciamento e abuso dei dati personali degli utenti, con il beneplacito dello Stato.

L’ISP del server che vuoi raggiungere

Esattamente come per il tuo ISP, il traffico dati può essere ben visibile. Forse tu puoi nascondere qualcosa al tuo ISP con una VPN, ma l’isp del destinatario vedrà i dati usciti dal tunnel. La maggiore differenza tra il tuo ISP e l’ISP del sito che vuoi raggiungere sta nel fatto che quest'ultimo potrebbe trovarsi al di fuori dell'area di applicazione del GDPR. Un sito americano è raggiungibile solo tramite un ISP americano. La linea che arriva al server è gestita da un'azienda che non ha alcuna intenzione di applicare gli obblighi previsti dal GDPR, dalla direttiva e-privacy e da tutte le normative europee che non riescono a sortire alcun effetto nei confronti di chi opera oltre oceano o in un paese terzo. È il far west!

Il web server che intendi visitare

Se l’ISP di destinazione potrebbe essere problematico, il sito che si intende raggiungere è un vero e proprio inferno per quanto riguarda i diritti. Lì si realizza il peggio e l’utente si scopre privo di difese. Connettersi a un sito, per quanti tunnel, cifrature e protocolli protetti si possano mettere in mezzo, alla fine realizza una connessione diretta con la destinazione. Visitare un sito web è come usare un palantir, un oggetto descritto da Tolkien nel "Signore degli anelli": chi lo usa vede cosa c'è dall'altra parte, ma è anche osservato da chi sta guardando dalla parte opposta. Il gestore del sito può interrogare il nostro browser e i nostri cookie ed acquisire informazioni che lasciamo senza nemmeno rendercene conto. Basta installare applicazioni di analisi evolute per mappare e registrare dati in abbondanza: dove e come viene spostato il mouse, la posizione geografica precisa, avere accesso al microfono o alla videocamera, il livello della batteria, ogni genere di informazione sul sistema utilizzato, identificatori univoci, si può interconnettere queste informazioni con quelle registrate da “selezionatissimi partner” in ogni precedente navigazione su Internet, ecc. In effetti, queste cose le fanno in molti, non solo i malfattori, anche aziende blasonate ed enti pubblici che dovrebbero essere degni della massima stima. In molti casi, la stima vacilla.

L’analytics, i tracker, in fingerprinting di soggetti terzi

I tracker, i cookie e le varie tecnologie meritano un paragrafo dedicato. Come appena descritto, tecnologie di tracciamento possono essere inserite nei siti dai loro gestori o da parte dei gestori dei server che li ospitano. In pratica, accedendo a un sito, si subiscono anche i tracciamenti e le intrusioni ficcanaso di terzi, ignoti e non desiderati, che nessuno ha invitato alla festa, ma che si presentano lo stesso per frugare nelle tasche degli utenti. I tracker di terza parte sono i peggiori: li abbiamo incontrati tutti, perché appartengono a framework molto comuni. "Ci teniamo molto alla tua privacy e condivideremo i dati con 999 selezionatissimi partner". Certo, come no.

Spesso chi decide di creare un sito non sa nemmeno di essere dotato di simili tecnologie e non riesce a eliminarli. Questa è la triste sorte di chi incontra il famigerato fornitore “l’uccello padulo”, noto per l’abitudine di inserire nei siti dei propri clienti cookie o banner che servono solo alla profilazione e al tracciamento da parte sua, anche se il cliente non li vuole e chiede di rimuoverli, arrivando addirittura a diffidare formalmente il provider. In Italia, in piena area GDPR, ne conosco diversi e sono aziende che adottano prassi decisamente scorrette. Nei paesi terzi, al di fuori dell'ambito di applicazione del GDPR, si perde qualsiasi controllo e speranza.

Contromisure

Questo scenario, più simile a un colabrodo di dati personali che a un ecosistema sicuro, dovrebbe essere fortemente migliorato. Tuttavia, ciò non avverrà. Allo stato attuale, si può cercare di migliorare la propria esposizione utilizzando il protocollo Onion. Nulla di eccezionale: al posto del solito browser, si può usare un browser che sfrutta la rete TOR e il protocollo ONION, distribuendo il traffico in modo complesso e rendendo il tracciamento estremamente difficile e oneroso. Attualmente, questa è la scelta migliore e più plausibile per chi desidera aumentare il proprio livello di protezione online, disinnescando la curiosità di tutti i guardoni della rete e spegnendo buona parte dei pallini rossi.

La tecnologia TOR è sicura, ma ha un difetto: se la usano in pochi, chi la utilizza rischia di essere identificato e tracciato proprio perché sarà uno dei pochissimi ad aver stabilito connessioni particolarmente protette verso un determinato sito. La migliore protezione del mondo, TOR, diventa una bandierina rossa piantata sulla testa dell’unico utente che la utilizzarla. Per riuscire a diventare una protezione effettiva, la rete TOR dovrà poter contare sulla "privacy di gregge": sarà veramente efficace quando diventerà di uso comune o percentualmente significativa.

Ultimo pensiero per anime candide

Solo un folle può pensare che tutti questi puntini rossi corrispondano ad attività di monitoraggio live. Non c’è nessuno che guarda ciò che accade in tempo reale. Non funziona così. Nessuno ti spia durante mentre navighi in internet e, a meno che tu non sia un personaggio di spicco, godi di una confortante e mimetizzante irrilevanza. Ma la visibilità dei dati (o dei metadati) non è una questione di curiosità o di sorveglianza istantanea e contestuale, quanto di disponibilità dell’informazione e di potere. I dati sono lì, tanti e ben organizzati, indicizzati, mai cancellati, accumulati nel tempo giorno dopo giorno. Formulando la richiesta giusta, i dati possono prendere forma e mettersi in relazione tra di loro, creando significati invisibili e svelando capacità analitiche potentissime. I dati danno un effettivo potere sulle persone, per manipolarle, condizionarle, vincolarle e controllarle. I dati sono l'anello forgiato in segreto che racchiude tutto il potere. Pensare che queste informazioni servano solo per il marketing o per inviare pubblicità di croccantini per gatti a chi effettivamente possiede un gatto è davvero molto sciocco. Ma questa è tutta un'altra storia.

Vivere questi anni con uno smartphone in tasca richiede competenza e consapevolezza. L’idea di rimanere invisibili è affascinante, molti eroi del grande schermo ci hanno fatto credere che sia possibile, molti eroi dei podcast ci hanno fatto credere che sia semplice, alla portata di ciascuno. Purtroppo la realtà è un’altra: la ridondanza dei punti di sorveglianza, i pallini rossi, rende molto difficile l’impresa di non lasciare tracce.

Aggiungere una VPN al solo scopo di nascondersi potrebbe risultare molto deludente, anche perché il livello di complessità che ci circonda è difficile da governare. Puoi fare i salti mortali per proteggerti ai massimi livelli: installando un sistema operativo speciale, aggiungendo un gestore di DNS, utilizzando una doppia VPN, randomizzando il MAC address, applicando ogni possibile diavoleria, diventerai un'ombra nella notte e, alla fine, ti dimenticherai di controllare un settaggio e l’audio del porno che stavi guardando verrà sparato a tutto volume nelle casse bluetooth del salotto!

Christian Bernieri

Con l'indispensabile contributo di: (in ordine alfabetico)

Claudia Galingani Mongini

Claudio Sono

Paolo Dal Checco

RAW (Relations At Work)

Grazie per il tuo tempo. Se ti è piaciuto l'articolo o ti ha dato spunti utili, prendi in considerazione l'idea di ringraziarmi.

Puoi farlo in tre modi:

- Condividendo il mio lavoro sui tuoi social. Così facendo aiuterai altre persone,

- Dicendomi cosa ne pensi, mi aiuterai a migliorare,

- Con una donazione. In questo modo aiuterai me.

Se sei un professionista della privacy, fammi sapere come la pensi, il confronto è essenziale per migliorarsi. Se non hai tempo per farlo, rifletti su questo: il mio contributo ti ha aiutato? Ha evitato che facessi una sconfinata figura di mer#a con un cliente? Ti ha permesso di fare bella figura in una riunione? Ti ha agevolato nella stesura di un parere?

Bene... allora mi devi una birra.